2014 年 4 月对 Windows XP 的支持停止后,运行 Windows XP 所带来的风险

今年 4 月,我发表了一篇名为倒计时开始:对 Windows XP 的支持将于 2014 年 4 月 8 日结束的关于停止提供对 Windows XP 的支持的文章。从那时起,许多与我交谈过的客户都已经或者正在将其组织从 Windows XP 迁移到现代操作系统,如 Windows 7 或 Windows 8。

由于在 2013 年4 月 8 日以后,Windows XP Service Pack 3 (SP3) 客户将再也无法获得新的安全更新、非安全修补程序、免费或付费的协助支持选项或在线技术内容更新,这使他们有一种紧迫感。这意味着,在 Windows XP“寿命终止”后,微软提供的新安全更新将无法解决在该操作系统中发现的任何新漏洞。尽管如此,还是有一些与我交谈过的客户因为这样或那样的原因将不会在 4 月 8 日前完全从 Windows XP 迁移。甚至有一些跟我聊过的客户表示,在运行 Windows XP 的硬件出现故障之前,他们不会从 Windows XP 迁移。

在对 Windows XP 的支持结束后继续运行该操作系统会带来哪些风险呢?一个风险是,与选择运行 Windows XP 的防御者相比,攻击者的优势更大,因为攻击者了解的关于 Windows XP 中的漏洞的信息可能比防御者了解的更多一些。下面我来解释一下出现此情况的原因。

当微软发布某个安全更新时,安全研究人员和犯罪分子通常会立即对该安全更新进行反向工程,以确定代码中包含该更新所解决的漏洞的具体部分。确定此漏洞后,他们会尝试开发代码,以便能够在未安装该安全更新的系统上攻击该漏洞。他们还会尝试确定具有相同或相似功能的其他产品中是否存在此漏洞。例如,如果在某个版本的 Windows 中解决了某个漏洞,研究人员会调查其他版本的 Windows 中是否存在相同的漏洞。为了确保我们的客户在实施上述行为的攻击者面前不会处于劣势,微软安全响应中心 (MSRC) 在管理安全更新发布方面长期遵循这样一个原则:同时发布针对所有受影响产品的安全更新。这项举措将确保客户在此类攻击者面前处于优势,因为他们在攻击者有机会对受影响的产品进行反向工程之前便已获得针对所有这些产品的安全更新。

但在 2014 年 4 月 8 日后,继续运行 Windows XP 的组织在攻击者面前将不再具有此优势。在微软发布针对受支持版本的 Windows 的安全更新的第一个月,攻击者将对这些更新进行反向工程,查找漏洞并测试 Windows XP 以了解其是否也存在这些漏洞。如果存在这些漏洞,则攻击者将尝试开发可利用 Windows XP 中的这些漏洞的攻击代码。由于不再发布针对 Windows XP 的安全更新来解决这些漏洞,因此该操作系统实际上将永远具有“零日”漏洞。这种情况发生的频率如何?在 2012 年 7 月至 2013 年 7 月这段时间内,Windows XP 成为 45 个微软安全公告中公布的受影响产品,而 Windows 7 和 Windows 8 成为其中 30 个公告中公布的受影响产品。

与我讨论过这种情况的一些人很快指出,Windows XP 中内置了一些安全缓解功能,可使此类攻击难以成功。此外,还可通过防病毒软件帮助阻止此类攻击并在受到此类攻击时清楚受感染的项。问题在于,无论您的信心如何,您都绝不会知道该系统的可信计算基础是否真的值得信任,因为攻击者掌握了 Windows XP 中的零日攻击的公共知识,从而侵害该系统并且能够运行其选择的代码。此外,防病毒软件使用的系统 API 在这些情况下是否可以信任呢?对于某些客户,可能对其系统的完整性拥有这种自信,但对大多数客户来说是不可接受的。

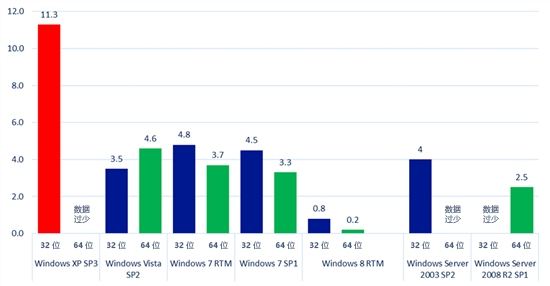

就 Windows XP Service Pack 3 包含的安全缓解功能而言,这些功能在多年前刚开发出来时确实非常先进。但我们从微软安全报告中发布的数据了解到,Windows XP 中内置的安全缓解功能再也不能减弱当前存在的许多现代攻击。我们掌握的有关 Windows 操作系统的恶意软件感染率的数据表明,Windows XP 的感染率远远高于现代操作系统(如 Windows 7 和 Windows 8)的

感染率。

图 1:微软安全报告第 14 期中报告的 2012 年第 4 季度的操作系统和 Service Pack 的感染率 (CCM)

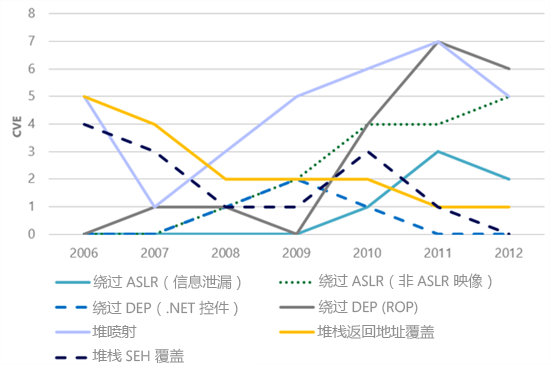

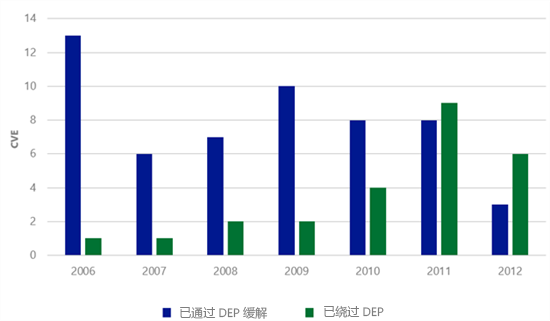

最近,我撰写了一篇有关刚刚发布的针对攻击活动的新研究的结果的文章:软件漏洞利用趋势–探究软件缓解功能对漏洞利用模式的影响。这项为时七年的研究表明,攻击者已改进其攻击方式来使 Windows XP 所拥有的以下关键安全缓解功能失效:数据执行保护 (DEP)。图 3 将在启用 DEP 的情况下已缓解的被利用常见漏洞和风险 (CVE) 的数量与绕过 DEP 的被利用 CVE 的数量进行了对比。除了 2007 年和 2008 年之外,可以很明显地看出 DEP 以追溯方式破坏攻击的能力呈下降趋势。此趋势不是因为 DEP 不再有效而导致的;相反,它表明攻击者已被迫适应启用了 DEP 的环境–其攻击成本和复杂性已提高。绕过 DEP 的被利用 CVE 的数量不断增加证实了这一点。

图 2(上):通过特定的攻击方法被利用的 CVE 的数量;图 3(下):启用 DEP 的情况下已缓解的被利用 CVE 的数量与绕过 DEP 的被利用 CVE 的数量的对比

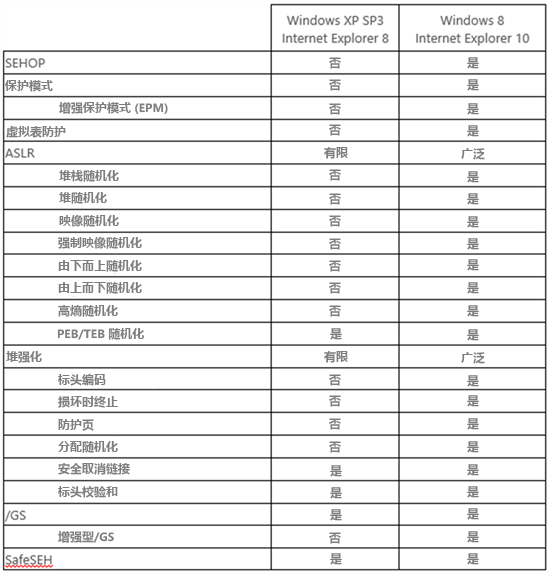

这一新数据表明,个人和组织现在受到的首要威胁与发布 Windows XP Service Pack 3 时的大不相同。在 Windows XP Service Pack 2 和更高版本的操作系统中启用 Windows 防火墙迫使攻击者改变其攻击方式。现在,攻击者不会主动定向远程服务,而是将大部分精力放在利用客户端应用程序(如 Web 浏览器和文档阅读器)的漏洞上。此外,攻击者在过去十年间改进了他们的工具和技术以便更高效地利用漏洞。因此,Windows XP 中内置的安全功能将无法再消除现代威胁。如图 4 所示,与 Windows XP 相比,Windows 8 明显具有更高级的安全缓解功能。上述研究论文中提供了有关 Windows 8 中内置的新安全缓解功能的详细信息。

图 4:下表将 Windows XP Service Pack 3 上的 IE 8 支持的缓解功能与 Windows 8 上的 IE 10 支持的缓解功能进行了比较。如此表所示,Windows 8 上的 IE 10 受益于大量平台安全功能改进,而这些功能改进对 Windows XP 上的 IE 8 不可用。

组织需要在一定程度上确保其系统的完整性。最大程度地减少运行不受支持的操作系统的数目有助于实现这一点。最后重申,我们将于 2014 年 4 月 8 日停止提供对 Windows XP 的支持。

Tim Rains

部门总监

可信计算部