Publisere Sharepoint 2010 med Forefront UAG 2010 (Unified Access Gateway)

Forefront Unified Access Gateway 2010 (UAG) gir mulighet for sikker publisering av applikasjoner, er en SSL-VPN, og kanskje det mest spennende; den fungerer som en DirectAccess server. UAG er bygget på Forefront Threat Management Gateway (TMG) teknologi som nå gjennomgår Common Criteria Evaluation Assurance Level (EAL) 4+ sertifisering og vil dermed oppfylle svært strenge sikkerhetskrav som mange organisasjoner stiller for å ta i bruk bestemt type teknologi.

I forbindelse med et testoppsett har jeg publisert Sharepoint 2010 ut på Internet med UAG og tenkte det kunne være greitt å beskrive de stegene jeg gjorde.

1. Forutsetninger

Nå tar jeg utgangspunkt i en ferdig installert UAG (inkludert update 1 som har full støtte for Sharepoint 2010) som er medlem av domenet (jeg velger denne konfigurasjonen da dette også anbefales for TMG for sentral administrasjon og kontroll av OS med oppdateringer) og har registrert AD som autentiseringskilde (authentication and authorization server). Kjør gjerne UAG Best Practise Analyzer (BPA) som finnes her. Dette er en ganske rett frem sak ved installasjon og konfigurasjon av UAG så her er det like greitt å lese installasjonsbeskrivelsen på Technet. En annen forutsetning er at sertifikattjenestene er installert (Microsoft CA i mitt tilfelle) og klar til å utstede sertifikater. Til slutt må tjenestene du ønsker å publisere være adresserbare fra Internet.

2. Sertifikater

Første utfordring for mitt vedkommende var sertifikater (er ingen ekspert på dette, dessverre). Siden jeg ønsker å publisere flere tjenester ut av UAG var det nødvendig å lage et wildcard (*.domene.com) sertifikat som dekker underliggende navn og relaterte tjenester. Det er en god beskrivelse her på hvordan dette kan gjøres. Dette sertifikatet må importeres til UAG serveren, og skal brukes av https trunk oppsettet. Nå er det nok enda bedre å få generert et sertifikat fra en ekstern leverandør som GoDaddy eller lignende for å unngå advarsler, men for klienter sin del er det helt fint å importere root sertifikatet til testdomenet slik at kjeden kan verifiseres (dette er jo en testlab).

3. Lage en UAG https trunk

Så snart wildcard sertifikatet er importert til UAG serveren er vi klar for å lage en https trunk som sørger for sikker tilgang til de tjenester og applikasjoner som publiseres gjennom denne. Oppsett av UAG trunk er wizard dreven og her skal du utføre stegene:

- Step 1 – Select trunk type

- Portal trunk

- Step 2 – Setting the trunk

- Trunk name: ett eller annet navn

- Public host name: offentlig addresserbar adresse

- External web site

- IP address: som da skal være definert

- http port: 80 i mitt tilfelle

- https port: 443 i mitt tilfelle

- Step 3 – Authentication

- Add: i mitt tilfelle den registrerte domene kontrolleren

- Step 4 – Certificate

- Server certificate: *.domene.com som er wildcard sertifikatet som ble laget tidligere og importert til UAG serveren

- Får kanskje en advarsel her, men dette er et testoppsett så kjør på

- Step 5 – Endpoint security

- Use Forefront UAG access policies

- Har ikke satt opp NAP integrasjon så glem denne

- Step 6 – Endpoint policies

- Ingen endringer her, men det er jo her dere kan definere veldig spesifikke kriterier for hva en klient skal være konfigurert til før den gis tilgang til UAG

- Completing the create trunk wizard

- Finish!

4. Sharepoint oppsett

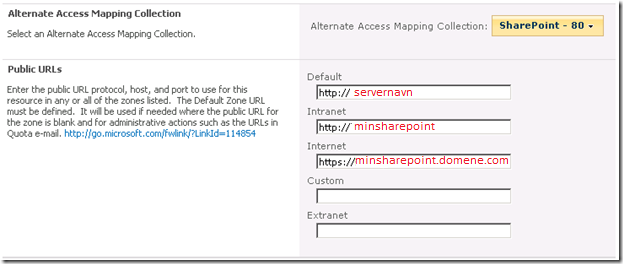

Å installere Sharepoint 2010 i er enkelt og greitt; ingen spesielle utfordringer her. Men, det jeg kludret med var riktig bruk av Alternate Access Mapping (AAM). AAM gjør at Sharepoint 2010 kan tilordne henvendelser til riktig web applikasjon (kan jo være flere av disse) og dermed gi riktig respons ut fra kallet. I mitt tilfelle ønsker jeg følgende:

- På Intranet brukes https://minsharepoint

- På Internet brukes https://minsharepoint.domene.com

Merk at på Internet brukes https protokollen, mens på Intranet brukes vanlig http (du kan selvfølgelig endre dette til https på Intranet). Fra Internet benyttes den ferdig definerte https trunken i UAG som da overfører transport videre til Sharepoint, som igjen selv utfører URL endringene ved hjelp av AAM. Dette sørger for at revers proxy som UAG, ikke behøver å endre innholdet i sidene som presenteres til eksterne kilder.

Offentlig adresse er for eksempel: uag.domene.com for selve UAG portalen og minsharepoint.domene.com for Sharepoint 2010 installasjonen dere ønsker å aksessere direkte uten å måtte gå om UAG portalen (må logge på uansett, men dette er mer transparent).

5. Publisering

Når så forarbeidet er utført er resten enkelt. Start Add Application Wizard i UAG og utfør stegene:

- Step 1 – Select Application

- Web: Microsoft Sharepoint Server 2010

- Step 2 – Configure Application

- Application name: minsharepoint

- Step 3 – Select Endpoint Policies

- Default verdier, men her er det uendelige muligheter for styring av krav til klienter som aksesserer UAG

- Step 4 – Deploying an Application

- Configure an application server (har ikke noen farm i mitt tilfelle)

- Step 5 – Web Servers

- Addresses: navn til intern sharepoint installasjon

- Paths: default verdi i mitt tilfelle

- Http port: 80 (bruker ikke https på Intranet)

- Public host name: minsharepoint.domene.com

- Resterende default verdier

- Step 6 – Authentication

- Select authentication servers: legg til server som autentiserer brukere, i mitt tilfelle en domenekontroller

- Resterende default verdier

- Step 7 – Portal Link

- Her kan du legge til beskrivende navn på UAG portalen og eventuelt bytte ikon

- Step 8 – Authorization

- Her styrer du hvem som skal ha tilgang til å aksessere Sharepoint fra Internet.

- Completing the Add Application Wizard

Referanser

Nå har jeg jo ikke funnet på alt dette selv, og de referansene jeg har brukt er en bloggrekke fra UAG gruppen i Microsoft og informasjon på Technet.