[GDPRDemopalooza] Wie sieht es mit meiner Sicherheit aus und welche Prioritäten sollte ich setzen? (Secure Score)

Basierend auf der GDPR / DSGVO Demopalooza hier das Demo zum Office Secure Score.

Wie immer aufgeteilt in zwei Bereiche: Das "Why" und das "How"

Why

Was hat der Secure Score mit DSGVO zu tun?

Ganz einfach: eine der größten Herausforderungen der DSGVO ist überhaupt herauszufinden was habe [Datensources, PII Daten, Schutzmaßnahmen, etc ] ich und wie gut ist das, was ich habe/betreibe [z.B. Anzahl Admins, MFA für Admins und/oder User, aber auch regelmäßiges Reporting über meine aktuelle Security]?

Der Secure Score trägt maßgeblich [FYI: Tenants, die den Secure Score nutzen haben durchschnittlich einen mehr als doppelt so großen Secure Score, wie "unbehandelte" Tenants, dies ist insb. auf die "Low hanging fruits" zurückzuführen!] dazu bei sowohl ein definiertes Mindestmaß an Security zu erreichen, aber auch diesen zu halten und einen Plan zum Ausbau zu erarbeiten. Zusätzlich bietet er schnellen Zugriff auf die notwendigen Controls und Reportings um Dinge schnell zu ändern oder schnell einsehen zu können.

@Interessierte Kunden: wir unterstützen gerne dabei Partner zu finden, die dieses Thema ganzheitlich unterstützen. Bitte sprechen sie hierzu ihren dedizierten Microsoft Ansprechpartner an

@Interessierte Partner: wir unterstützen gerne dabei in dem Thema die notwendige Readiness aufzubauen, so dass ihr das Thema bei und mit Kunden umsetzen könnt. Bitte sprecht dazu euren PDM/PTS oder Andreas oder mich direkt an.

How

- Einen In-Private Browser öffnen [vor allem, wenn der Windows Benutzer nicht ein adäquater (Tenant) Admin ist -> RBAC, Priv Access, etc ;) ]

- Aufruf vom Office Secure Score mit einem geeigneten Tenant Admin Account

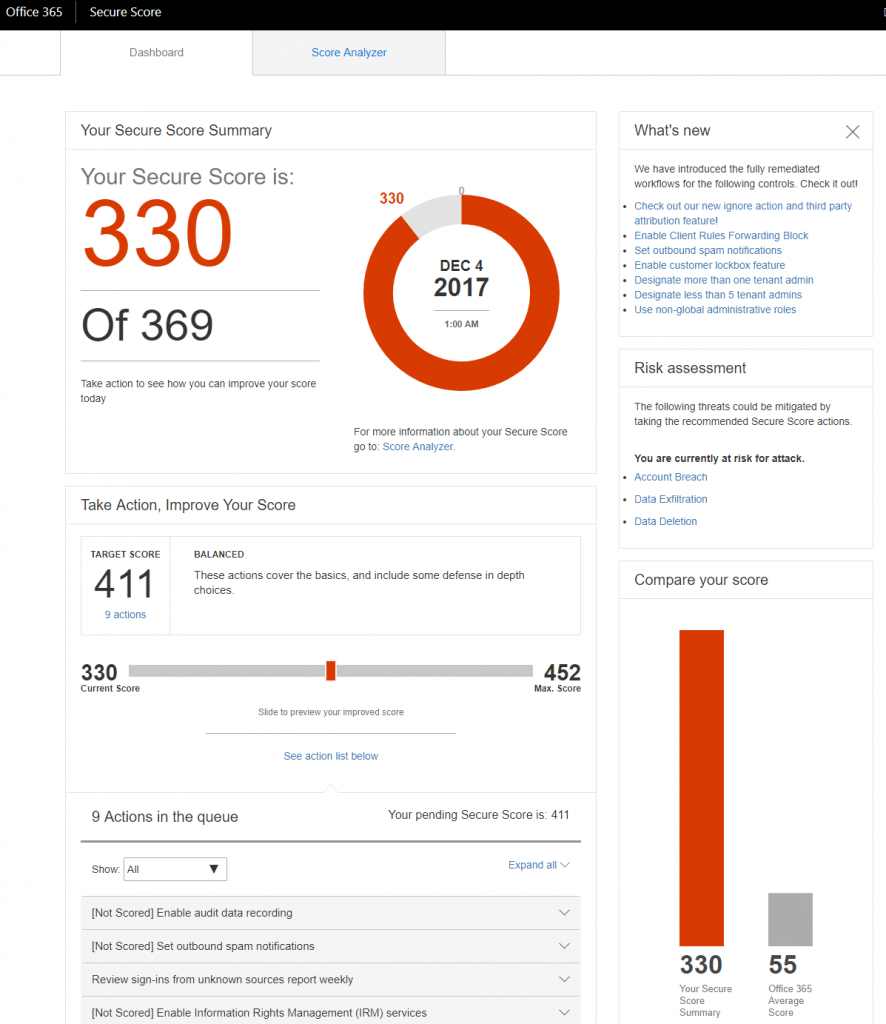

- Verweis auf den aktuellen Score (in rot) und dem max. Score von 369 [Stand: 4.12.2017, dies ist abhängig von dem verwendeten Tenant, seiner Lokation und ggf. Weiterentwicklungen]

- Verweis auf den theoretisch max Score von aktuell 452 - Der Unterschied zu den 369 ist, dass es Scores gibt, die noch als "not scored" markiert sind. Diese Einschätzung kann sich ändern und damit den Score verändern. D.h. der aktuell für "sinnvoll" erachtete Wert ist 369, der mit allen angezeigten Möglichkeiten erreichbare ist 452. Wie gesagt, diese Punkte variieren und werden über die Zeit weiter zunehmen.

- Verweis auf den Schieberegler, mit dem man sehr schnell die gewünschte zu erzielende Höhe des Scores verändert, insb. sei hier auf die Anzahl der "Actions" im unteren Bereich verwiesen.

- Verweis darauf, dass der Secure Score nur einmal täglich (i.d.R. gegen 1:00am PST -> also grob ~10h deutscher Zeit, das kann je nach Tag auch etwas nach oben variieren) upgedated wird und damit die Veränderungen durch die getroffenen Maßnahmen nicht direkt sichtbar werden

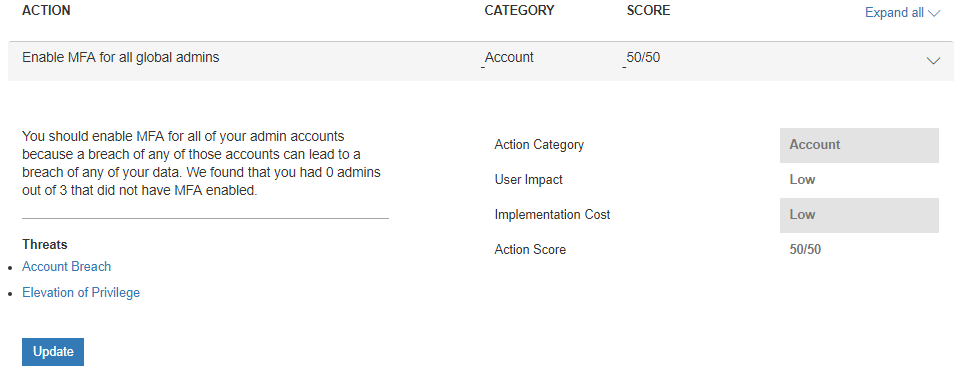

- Sofern in diesem Screen zu sehen ein Klick auf "Enable MFA for all admins" / wenn nicht hier im Bild zu sehen, dann oben auf "Score Analyzer" klicken und dort auf "Enable MFA for all admins" klicken

- Zeigen, dass dort eine grobe Erklärung zu der Aktion zu sehen ist, eine Einschätzung zu "User Impact" und "Implementation Cost" [vgl. IT Roadmap Tool] und vor allem (!!) der Button "Learn more" bzw. (wenn schon konfiguriert) "Update". Diese Buttons sind das Wichtigste an dem Secure Score für einen Admin

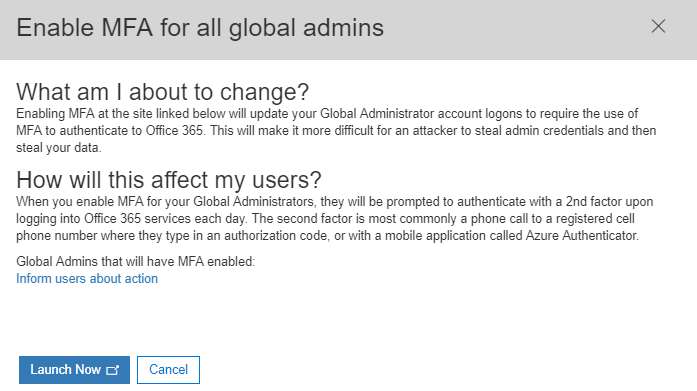

- Klick auf "Learn more" bzw. "Update", dadurch erscheint ein neuer Bereich, in dem detailliertere Informationen ersichtlich werden, je nach ausgewähltem Control auch direkte Maßnahmen ergriffen werden können oder über "Launch now" der direkte Link in die entsprechenden Admin Umgebung existiert.

- Klick auf "Launch now" um zu demonstrieren, wie schnell/einfach man in das zugehörige Admininterface gelankt - ganz ohne Umwege oder langem Suchen in Dokumentation

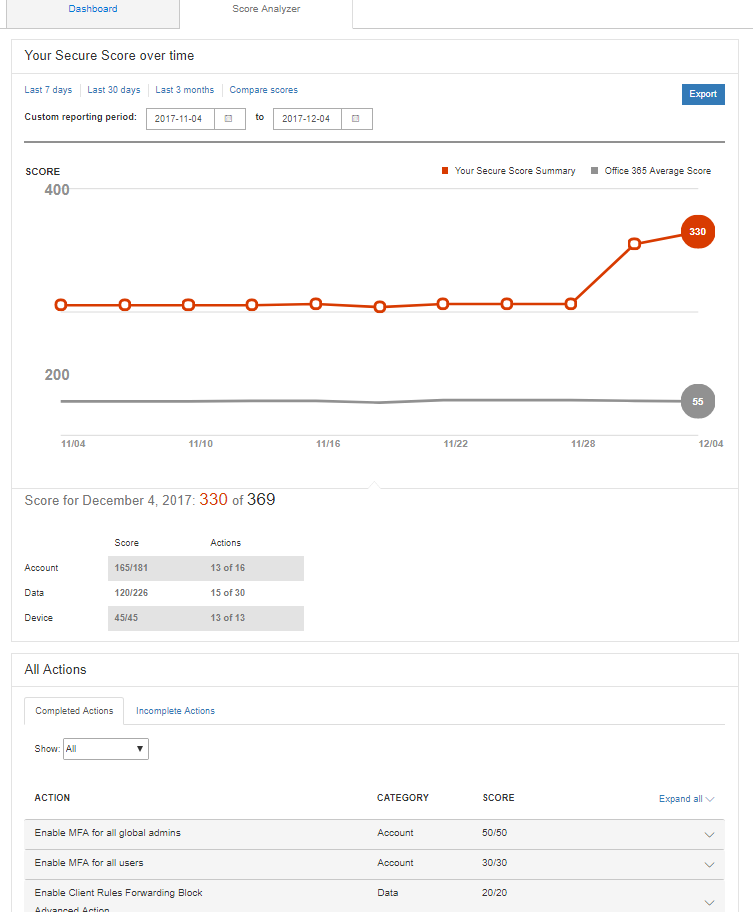

- Klick im Secure Score auf "Score Analyzer"

- Verweis auf die Filtermöglichkeiten über die Zeit

- Verweis auf die (aktuell) 3 Kategorien aus denen sich der Score zusammensetzt

- Verweis auf die bereits erfolgten Aktionen

- Last but definitly not least: bei DSGVO kommt es darauf an, dass ein Datenverarbeiter die richtigen Insights über seine Umgebung hat. Hierfür ist es unerlässlich sich entsprechendes Reporting regelmäßig (!!) anzuschauen und zu analysieren. Dies wird im Secure Score über die wiederkehrenden (z.B.: "Review sign-ins after multiple failures report weekly"). Auch hier unterstützt der Secure Score durch zum einen die bloße Erinnerung und zum anderen mit den passenden Deeplinks.

Diese Demoanleitung bietet einen Überblick zur Nutzung von Azure Information Protection im Kontext von DSGVO und stellt keine rechtlich bindende Aussage dar!