Windows, iPad y Android - Administración y uso de los activos de Office en un mundo de tabletas (segunda parte)

Artículo original publicado el martes, 13 de octubre de 2011

Bienvenido a la segunda parte de la serie acerca de la administración de los activos de Office en un mundo de computación de tabletas. En la primera parte he presentado fundamentalmente las principales maneras de consumir Office con clientes enriquecidos, clientes enriquecidos remotos, Office para Mac, Web Apps y Office en el teléfono. Ahora deseo dedicar algo de tiempo a hablar de las tecnologías para asegurar que el correo electrónico, los calendarios y otro contenido de Office se puede consumir en varios tipos de dispositivo. Pienso en “Office” como las cargas de trabajo de comunicación, correo electrónico y colaboración además de las propias aplicaciones; por tanto, estas cargas de trabajo son en gran medida parte de esta historia. Antes de empezar con temas como la personalización de la interfaz de usuario de Office para dispositivos táctiles o escritorios de acceso remoto, empecemos por el entorno de compilación que estoy usando y, a continuación, me dedicaré a los aspectos básicos de la conectividad de dispositivos móviles para las cargas de trabajo de Office.

Mi entorno de compilación

Soy siempre puntilloso y me aseguro de que todo se está ejecutando y funcionando realmente antes de intentar describirlo; de esa manera conozco los inconvenientes de compilar y conectar todo. Aunque no tengo algo similar a todo el entorno de Windows Server System Reference Architecture (WSSRA), al que solíamos referirnos cariñosamente de manera interna como “Minicore”, ejecutándose para probar esto, tengo un entorno relativamente robusto (y portátil). Minicore en WSSRA ejecutó 32 máquinas virtuales pero estoy ejecutando seis máquinas virtuales y usando el host, iPad y Samsung Galaxy Tab como clientes.

- Portátil HP8540W con Quad Core i7, 16 GB de RAM y 1 TB de almacenamiento SSD RAID 0. NIC incorporada y NIC PCIE

- Windows Server 2008 R2 Enterprise con rol Hyper-V instalado

- Seis máquinas virtuales ejecutando Windows Server 2008 R2 Standard

- Controlador de dominio

- SharePoint 2010

- Exchange Server 2010

- RDS RemoteApp

- Citrix XenApp

- Forefront Unified Access Gateway 2010 (UAG)

- iPad 2 (con iOS 4)

- Samsung Galaxy Tab (con Android 2.2)

- MacBook Air con Office para Mac 2011

- Enrutador inalámbrico Cisco conectado a la NIC PCIE

Esto es lo que me llevé a TechEd y a la Conferencia de SharePoint de este año, de manera que no deseará quedarse atascado detrás de mí en una cola de TSA en el aeropuerto. Ese es el entorno del que también obtendré capturas de pantallas para el resto de la serie. Ahora, empezaremos por los conceptos básicos.

Exchange ActiveSync

En 2002 creamos algo denominado AirSync como parte de Microsoft Information Server (MIS) 2002 y casi un año después, la característica se expandió, se movió a Exchange Server 2003 y se cambió al nombre de Exchange ActiveSync. Todavía recuerdo la capacidad inicial de tener correo electrónico y calendario en el teléfono en mis primeros días en Microsoft y era una salvación. Con los años, Exchange ActiveSync (EAS) ha evolucionado y con su capacidad para plataformas que no son de Windows, se ha convertido en un valor clave y un pilar de seguridad en muchos tipos de dispositivos, entre los que se incluyen Windows Mobile y Windows Phone, el iPad y el iPhone de Apple así como dispositivos basados en Android. Para mí, en lo que respecta a esta serie de blogs, es también el menor denominador común para obtener el acceso a Office en una variedad de dispositivos.

Exchange ActiveSync ofrece una variedad de importantes características de administrativas de TI, como la capacidad de requerir y de aplicar un PIN para desbloquear un dispositivo. Esto aplica un factor adicional de autenticación de manera que si se pierde un dispositivo, se tendría que conocer el PIN para tener acceso al dispositivo completo (en los casos de dispositivos con compatibilidad con Exchange ActiveSync nativo) o al entorno de software que se conecta a EAS, como TouchDown desde NitroDesk o RoadSync desde DataViz.

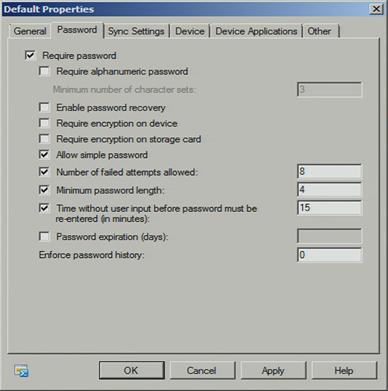

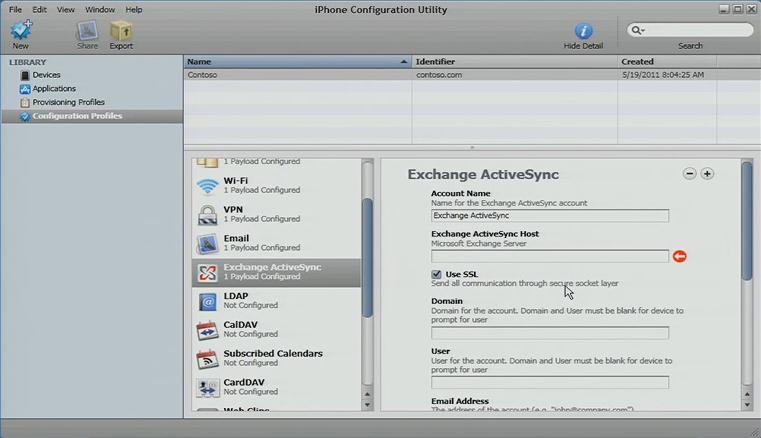

Arriba se encuentra la vista de propiedades de Exchange Server 2010 y además de las directivas de contraseñas, podemos establecer directivas para configuración de sincronización y otros atributos de dispositivos, como la capacidad de deshabilitar exploradores y cámaras de dispositivos. En entornos de alta seguridad, estos controles ofrecen protección adicional para la protección y el filtrado de datos frente a código malintencionado que se introduce mediante exploradores web. Apple también ofrece la Utilidad de configuración de iPhone para usarla con la infraestructura de administración de dispositivos móviles (MDM) de terceros para enviar directivas a dispositivos de iPhone e iPad.

Una pieza sustancial de la historia de seguridad empresarial para estos dispositivos se incluye mediante las capacidades de Exchange ActiveSync y el trabajo necesario para que estos dispositivos las admitan. Esto también es así para Android 2.0 y los dispositivos más recientes con compatibilidad de EAS nativa.

La posibilidad de configuración de los dispositivos que usan los controles en Exchange ActiveSync es un paso en la dirección correcta para la mayoría de los dispositivos y con la limitación del número de días de correo electrónico almacenado en un dispositivo se contribuye a reducir los riesgos asociados con la seguridad de datos, pero la implementación de EAS en dispositivos, incluyendo iOS, Android, Symbian y Windows Phone varía de manera significativa de plataforma en plataforma. Este es especialmente el caso con Information Rights Management (IRM) usando Exchange ActiveSync y en el momento que estoy escribiendo esto, IRM que usa EAS se limita a las plataformas de Windows Phone y Windows Mobile. Para las organizaciones que requieren un aumento en la seguridad para tráfico de correo electrónico específico, IRM ofrece una protección persistente frente al contenido de mensajería. Debido a que los clientes de EAS cada vez se usan más para obtener acceso al correo electrónico, es importante que sus usuarios de dispositivo portátil puedan crear y consumir contenido protegido con IRM de una manera segura. Cuando digo compatibilidad de EAS en estos dispositivos es un paso en la dirección correcta, realmente quiero decir que no se puede comparar y no se hace con controles de directiva de grupo de Active Directory con los que están acostumbrados la mayoría de departamentos de TI. Esto es algo para pensar sobre ello cuando se baraja la idea de cambiar a los usuarios a plataformas menos desarrolladas.

Administración de configuración de directivas de grupo con Office

Office cuenta con un amplio historial de administración de configuración pormenorizada en la plataforma de Windows. Empezando por las capacidades de administración de directivas en la versión de Office 97, las capacidades han aumentado drásticamente en los últimos 15 años o así. En esos días, había solo algo más de 50 ajustes aplicables y con Office 2010, hay más de 2.000 aplicables. Sé que algunos se están haciendo preguntas, así que mencionaré que Office para Mac 2011 (como con versiones de Mac anteriores) contiene valores no aplicables y usa únicamente preferencias en tiempo de instalación opcionales que, como he mencionado en la primera parte, los usuarios pueden cambiar como deseen. Hablando de preferencias durante la instalación… eso me lleva a maneras en las que se puede configurar Office durante la instalación en Windows. Son de mucha importancia para la seguridad y la facilidad de uso de Office, debido a que puede determinar no solo la manera en que se configura Office, sino también aspectos como los valores de confidencialidad (cifrado y reglas de IRM), valores de integridad (editor de confianza y ubicación + reglas de firma digital) y valores de disponibilidad (Macro de VBA, complemento, ActiveX, Internet Explorer y reglas de bloqueo de archivos). Estos controles son exclusivos de un entorno de Windows que ejecutan Office.

Hay tres mecanismos de control principales para dejar Office de una manera personalizada en una máquina con Windows:

- Configuración predefinida de directiva de grupo

- Config.xml

- Archivo de MSP personalizado generado mediante la herramienta de personalización de Office (OCT)

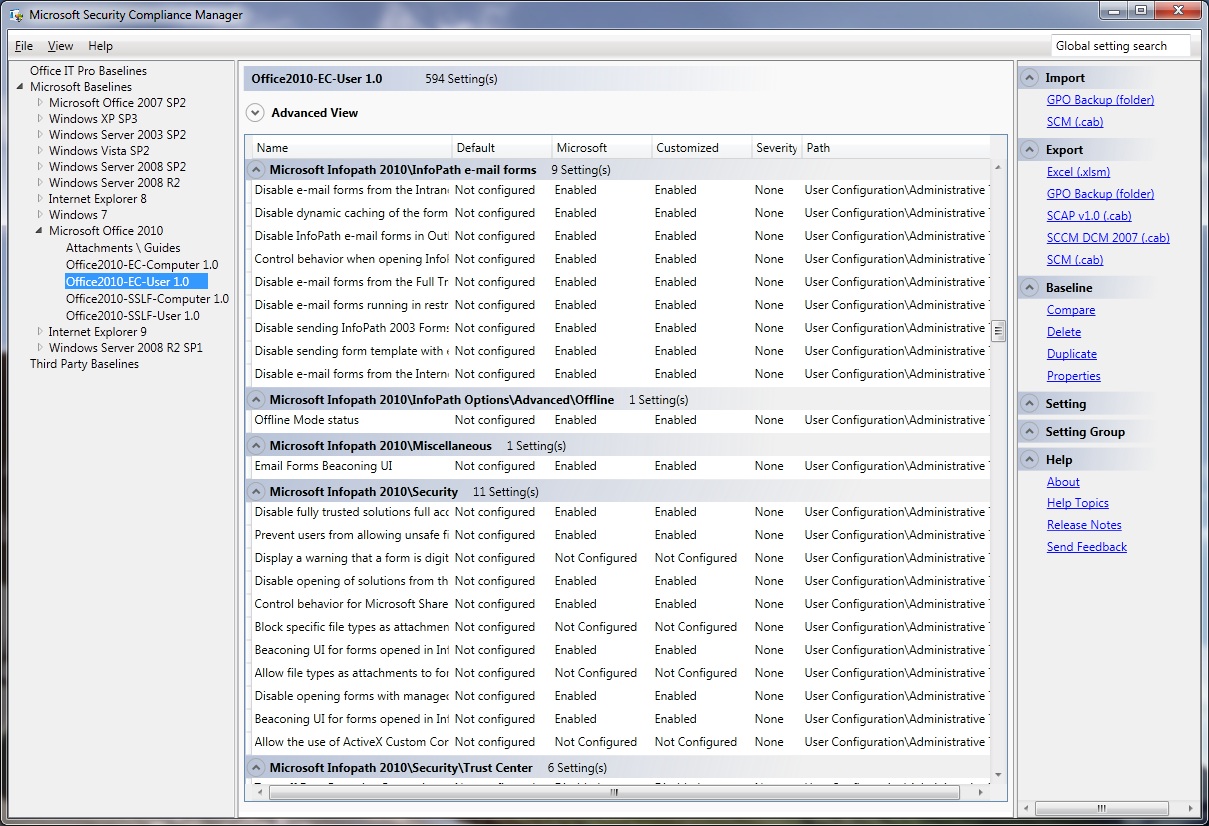

Estos también se muestran en el orden de quién gana en el caso de haber conflictos, La configuración de la directiva de grupo tiene el mayor control y sustituye lo que se defina en el config.xml que sustituye lo que se encuentra en un archivo MSP generado por OCT personalizado. Hay miles de posibles valores de directivas de grupo a su disposición cuando configura Office 2010. El problema pasa a ser efectivamente “¿Dónde empiezo?” y tenemos el Security Compliance Manager para ayudarle a establecer las líneas base porque resulta más sencillo empezar por una configuración utilizable conocida y modificarla que empezar de cero.

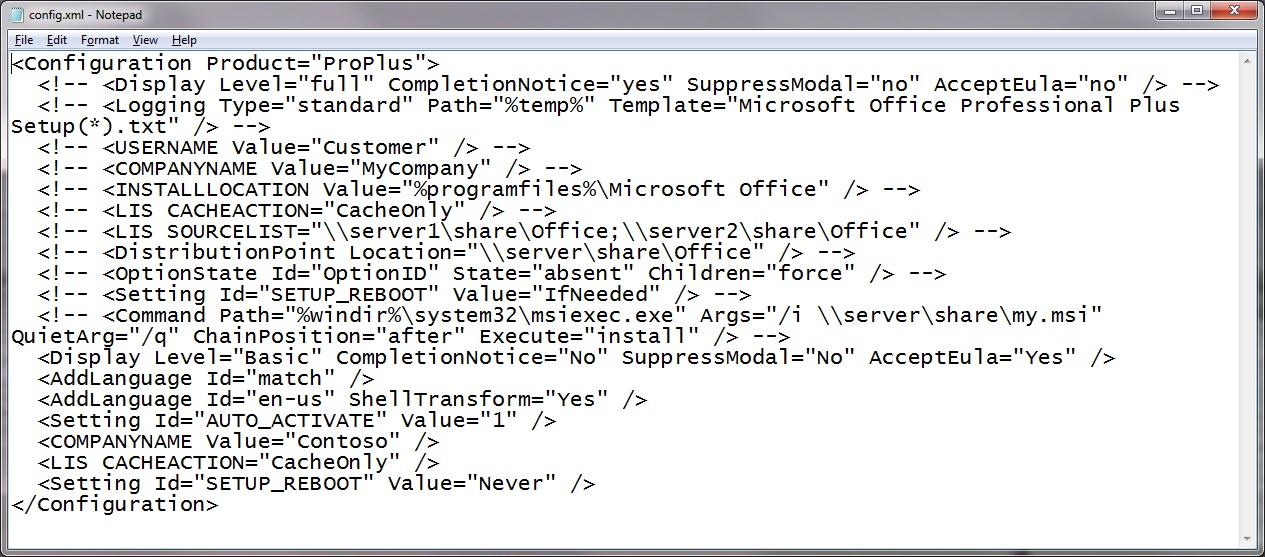

Lo siguiente en la línea de prioridad es el archivo config.xml usado conjuntamente con Office. Dado que es XML y que no hay mucho material predefinido, probablemente no desea usarlo para una larga lista de valores sino para configurar cosas como sencillas llamadas a un servicio de activación o personalización de herramientas de pruebas de idioma, el archivo config.xml es su mejor opción y a veces la única. Este es el aspecto que tendrá un archivo config.xml relativamente estándar:

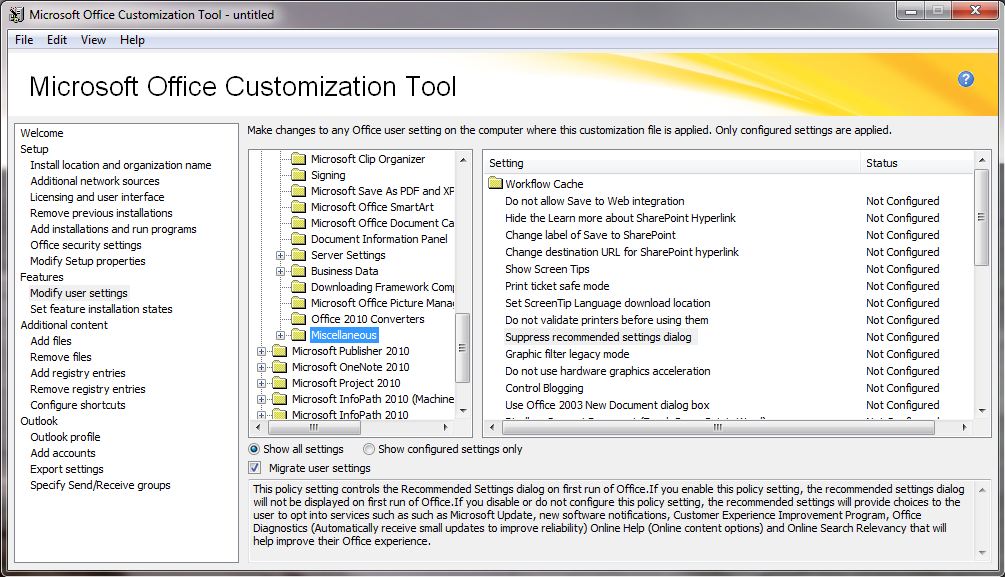

La última opción es usar la Herramienta de personalización de Office. Esta herramienta esencialmente dirige la manera en que se instala y se configura Office. Esta configuración, como con config.xml, se establece únicamente durante la instalación y no se aplica. Si no aplica la directiva de grupo, la facilidad de uso y la seguridad de lo que necesita que se aplique con la directiva en el entorno se pone gravemente en peligro de manera similar a Office para Mac. OCT expone la misma configuración que la directiva de grupo y le permite llevar a cabo escrituras del Registro y ejecutar comandos personalizados durante el proceso de instalación de Office. El control más habitual usado en una implementación administrada de Office 2010 puede ser la configuración en Suprimir el cuadro de diálogo Configuración recomendada, ya que esto hace aparecer un mensaje ante los usuarios en el que esencialmente se les pide que participe en Windows Update, lo cual es algo que los administradores de IT de la mayoría de los entornos administrados llevarían a cabo en nombre del usuario con herramientas como Windows Server Update Services (WSUS) o System Center Configuration Manager.

Esas son las maneras principales de personalizar una instalación de Office en Windows y deseaba asegurarme de que trataba este contenido, porque incluso si está leyendo este blog para obtener pistas sobre como entregar Office en un iPad, estas entrarán en juego cuando empecemos a tratar maneras de hospedar Office en un escritorio remoto o servidor y de obtener acceso mediante el iPad, Android o dispositivo de Windows. Si estoy aprovisionando una caja de Windows Server 2008 R2 con el rol de Servicios de Escritorio remoto instalado o una máquina virtual con Windows 7 remoto, todavía desearé la capacidad de personalizar dicha instalación sobre la marcha, especialmente si estoy proporcionando este servicio para miles de usuarios.

Y en esa sorpresa, concluiré la segunda parte de la serie. Lea la primera parte si no lo ha hecho todavía; espero publicar la tercera parte en los próximos dos días.

Gracias por su leernos,

Jeremy Chapman

Director de productos senior

Equipo de profesionales de TI de Office

Esta entrada de blog es una traducción. Puede consultar el artículo original en Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 2)