Windows, iPad y Android - Administración y uso de los activos de Office en un mundo de tabletas (parte 4) – Administración de acceso basada en dispositivos

Artículo original publicado el martes, 20 de octubre de 2011

Bienvenido a la cuarta parte de la serie acerca de la administración de los activos de Office en un mundo de computación de tabletas. En la primera parte he presentado fundamentalmente las principales maneras de consumir Office con clientes enriquecidos, clientes enriquecidos remotos, Office para Mac, Web Apps y Office en el teléfono. En la segunda parte he hablado acerca del consumo de correo electrónico en tabletas con Exchange ActiveSync, en comparación con los controles que obtiene con otras plataformas para la directiva de grupo y las opciones descritas para configurar Office. En la tercera parte he escrito acerca de las aplicaciones web de Office como parte del servicio de SharePoint 2010 o de Office 365. Esto me lleva al presente y puede ser uno de los temas espinosos de la serie: cómo diferenciar el acceso a los recursos en función de los dispositivos.

Confianza basada en dispositivos y modelos de acceso diferenciados

En lo que se refiere a la protección de datos de Office, pienso acerca de los tres tipos principales de controles:

- Protección de la información encontrada localmente en la unidad de disco duro del dispositivo

- Protección de la información a la que se obtiene acceso de manera remota desde el dispositivo

- Protección del traslado de datos desde orígenes remotos a dispositivos

La protección de almacenamiento del dispositivo local tiende a girar en torno a métodos de cifrado y a la manera de dejar a alguien fuera del almacenamiento local hasta que pueda proporcionar tantos factores de autenticación como sean necesario para probar que es quien dice ser.

Cifrado de unidad

Windows usa el Cifrado de unidad BitLocker™ y hay puntuaciones de soluciones de terceros disponibles para cifrar volúmenes de unidad de disco duro completas. Los iPads también usan el cifrado de unidad de disco duro para proteger los datos locales, y Android Honeycomb y los sistemas operativos de tabletas más recientes agregan además cifrado de unidad de disco duro. El diseño de Bitlocker no almacena datos de usuario en particiones no cifradas de las unidades de disco duro mientras que otros diseños no son como se prueban y pueden almacenar datos de autenticación críticos en áreas no cifradas y accesibles de la unidad de disco duro. Las plataformas 1.6, 2.1 y 2.2 de las versiones Android habituales no incluyen cifrado de unidad de disco duro nativo y serían vulnerables si los dispositivos se vieran en peligro. Para ser claros, con Windows no es necesario asegurarse de que las personas están usando el cifrado y que lo aplican como directiva de TI. De no ser así, hay numerosas maneras de obtener acceso a la información de las unidades de disco duro (quitándolas o arrancando en otros entornos del sistema operativo), cambiando las contraseñas de cuenta local (mediante el restablecimiento de la contraseña de ERD Commander), etc. Una vez que requiera y aplique el cifrado de unidad, resultará extremadamente difícil obtener acceso a la información del almacenamiento local sin tener factores de autenticación específicos de equipo (módulo de plataforma segura, PIN, tarjetas inteligentes, llave USB o contraseña) a su disposición.

Protección de redes

Si elige permitir que los dispositivos no administrados se conecten dentro del firewall, tiene algunas opciones aparte del certificado usual y los requisitos de configuración de proxy. Algunas organizaciones por razones de seguridad levantarán una infraestructura de red paralela de manera específica para el acceso a dispositivos no administrados y limitarán el acceso a la información para los activos controlables mediante Exchange ActiveSync y la infraestructura relacionada. Aunque eso puede resultar ser una opción bastante buena para muchos entornos, TI a menudo se encuentra bajo un aumento de presión para permitir que estos dispositivos se conecten dentro de firewalls corporativos. Si esto le resulta familiar, hay algunas cosas que puede hacer para contribuir a diferenciar el acceso a dispositivos en función del dispositivo o explorador que se conecta a sus datos de SharePoint.

Ha habido métodos habituales en torno a la determinación del estado de un objeto de equipo que ataca sus recursos de red. Hemos tenido cosas como la cuarentena de VPN y la Protección de acceso a redes (NAP) durante varios años ahora. En la solución NAP se interroga básicamente un dispositivo cuando se intenta obtener acceso a una red y si no cumple estándares (estado de la revisión, AV actualizado, etc.), se le proporciona derecho de acceso a redes de reducido a cero. Encontrará descripciones de la manera en que funciona NAP con IPsec, VPN, 802.11x y DHCP en TechNet y esta ilustración representa el flujo del proceso de detectar y remediar, y el dispositivo no compatible con IPsec.

Lo que tiene NAP es que requiere un equipo compatible con NAP como Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows Vista y Windows XP con SP3. Por tanto, si deseamos aplicar el mantenimiento usando NAP, tendríamos que implementar dispositivos con un sistema operativo Windows en ellos.

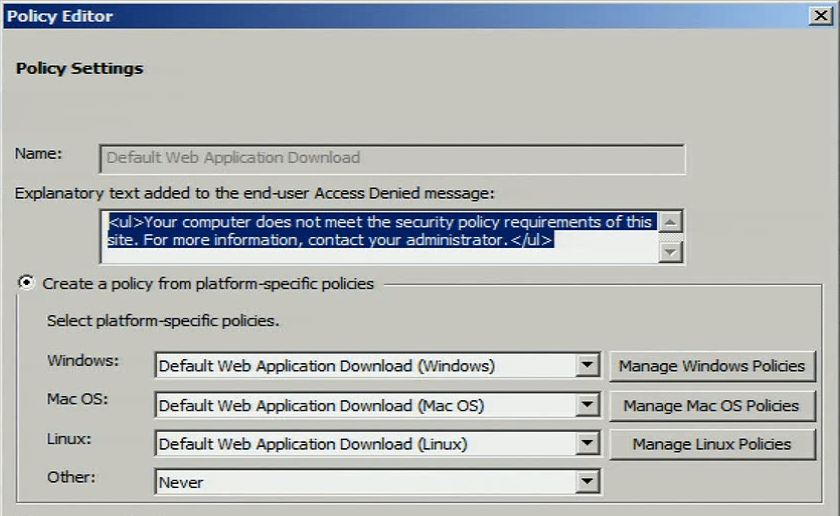

Suponiendo que no tengo la capacidad de usar NAP porque mi dispositivo de conexión es un Mac, iPad o dispositivo Android, ¿qué puede hacer entonces? Hay algunas opciones usando Microsoft Forefront Unified Access Gateway (UAG) para aplicar estándares en dispositivos que no son de Windows (Mac y Linux), como el requisito de antivirus en estos dispositivos. En la siguiente imagen se muestra el editor de directivas en Forefront UAG y las plataformas que no son de Windows que admite.

El texto anterior se mostrará a los usuarios cuando un dispositivo no cumpla los requisitos de mantenimiento aplicados por UAG. Encontrará la información acerca de los requisitos de UAG en TechNet. Es importante para este blog que la actualización 1 de Forefront UAG SP1 agregue compatibilidad para los exploradores en iOS 4 y plataformas Android 2.3 y 3.0.

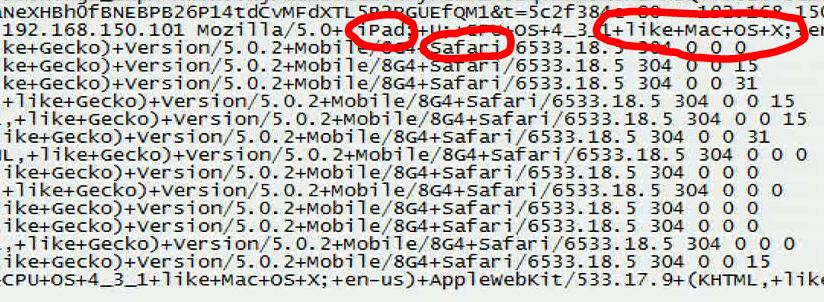

Otra manera de evitar que los archivos protegidos se descarguen en dispositivos es usar Internet Information Services (IIS) para interrogar a los dispositivos que se conectan con información pasada a un servidor IIS y, basándose en dicha información, permitir o no la descarga de archivos. Mediante IIS, puedo definir reglas que redirigirán dispositivos que intentan descargar archivos. En ese caso, puede inspeccionar un registro de IIS y determinar los identificadores para el dispositivo.

En el registro anterior veo el tipo de dispositivo “iPad” y el explorador que se conecta al documento. A continuación, puede entrar en IIS y configurar una regla que redirija las llamadas desde dispositivos con estos atributos a una página que les indique que están haciendo algo no autorizado por el administrador de la red.

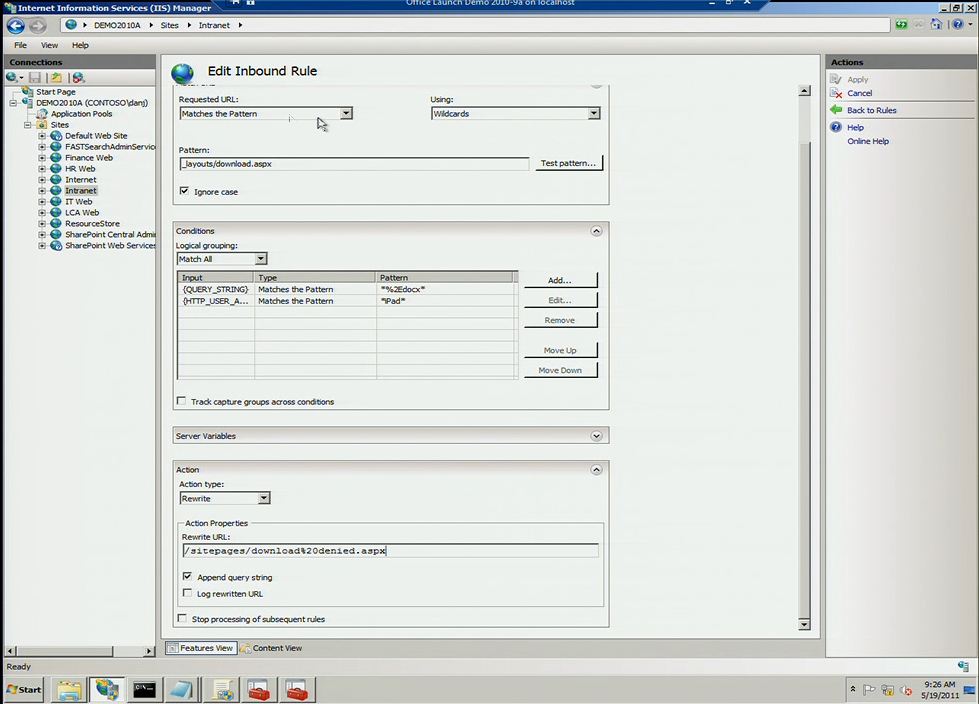

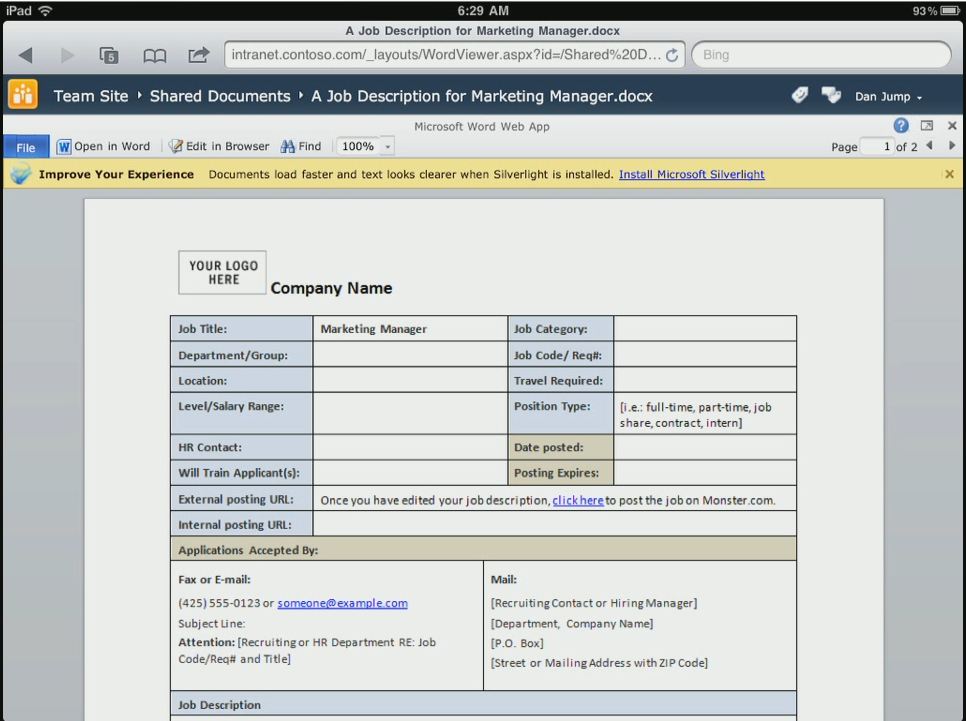

Como puede ver del Administrador de IIS anterior, he creado una regla que se aplica a todas las extensiones de archivo DOCX. Cuando el dispositivo coincide con el patrón y tiene iPad en el descriptor, redirigiré al usuario al sitio de Intranet download%20denied.aspx. No tengo que hacerlo para todos los archivos de manera individual pero puedo definir una regla que abarque todos los archivos con la extensión DOCX (u otras extensiones). Lo bueno aquí es que podemos permitir al dispositivo ver el documento con Office Web Apps, porque se representa en el servidor de SharePoint y solo devolviendo un archivo PNG al dispositivo.

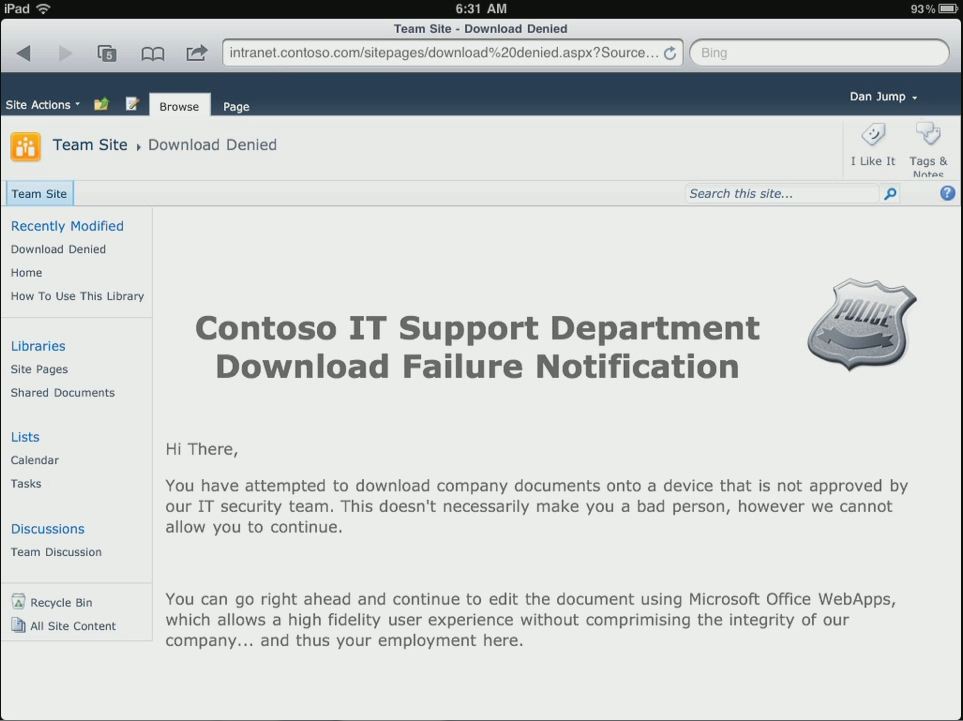

Cuando el usuario intenta descargar una copia a un dispositivo que no administramos, el usuario verá una pantalla como la siguiente:

De esta manera, básicamente se contribuirá a evitar que alguien descargue el archivo en la unidad de disco duro local y que use otro servicio para cargarlo o enviarlo por correo electrónico a una ubicación no deseada. En el caso de una unidad de disco duro no cifrada o un dispositivo con almacenamiento extraíble, esto podría ayudar a evitar que el archivo se almacene en un sistema de archivos no protegido, tarjeta SD o similar. Aunque esto no es perfecto, ayuda a reducir las actividades no deseadas por parte de los usuarios a la vez que proporciona todavía derechos usando Office Web Apps.

Transmisión de datos seguros

La transmisión de datos es otra cuestión que he mostrado al comienzo de este blog, pero las pilas de red de la mayoría de los dispositivos Android e iOS actuales admiten la mayoría de los estándares habituales de Privacidad equivalente por cable (WEP) y Acceso protegido Wi-Fi (WPA) para ayudar a mantener las transmisiones seguras a los dispositivos y desde ellos. La clave aquí es usar esos métodos frente a las redes no seguras.

Conclusiones para la parte cuatro

Los dispositivos móviles han avanzado un largo camino y continúan mejorando. Sin embargo, no se pueden administrar como plataformas más maduras instrumentadas para una defensa en profundidad, desde datos en el dispositivo o conexión a datos remotos. TI es comprensible a pesar de todo dado el clima actual de que se realizan determinadas concesiones para conceder acceso a dispositivos que de otra manera no cumplirían los criterios de seguridad. Espero que algunos de los métodos descritos en este blog le ayuden a determinar formas de proporcionar un acceso limitado, aunque suficiente, a dispositivos no administrados para proporcionarle tranquilidad y mantener satisfechos a sus usuarios. Por supuesto, hay otros mecanismos como Information Rights Management (IRM) para ayudarle a proporcionar acceso a los dispositivos con Windows no administrados para archivos confidenciales mediante la compatibilidad de Exchange ActiveSync en Windows Phone 7.5 y Windows Mobile y Outlook Web Access, pero no ayudan realmente a la conversación de iPad o Android ni proporcionan una base de comparación como NAP frente a las directivas de UAG e IIS, por lo que realmente no entraré en detalles con IRM aquí.

Deseaba empezar la conversación de habilitar el acceso remoto mediante Citrix XenApp y Servicios de escritorio remoto en Windows Server, la manera de personalizar la interfaz de usuario de Office y Windows Shell para el acceso desde un iPad o dispositivo Android, pero me reservaré eso para el siguiente y, más probablemente , último blog de la serie.

Gracias por leernos,

Jeremy Chapman

Director de productos senior

Equipo de profesionales de TI de Office

Esta entrada de blog es una traducción. Puede consultar el artículo original en Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management