Introduction à Microsoft Advanced Threat Analytics (ATA)

Ce premier billet va traiter de la solution Microsoft Advanced Threat Analytics (ATA), une solution qui se déploie sur le réseau interne de l’entreprise et dont l’objectif est de détecter les signaux d’une attaque cybercriminelle avant qu’elle ne s’étende et provoque des dommages.

Cette solution, issue du rachat de la start-up AORATO en novembre 2014, a été disponible dans sa première version publique 1.0 le 31 aout dernier, la mise à jour en version 1 .5 venant tout juste d’être annoncée début décembre.

L’objectif est également d’expliquer les deux aspects de la solution : la détection des menaces et la détection des comportements anormaux par l’utilisation du Machine Learning.

Cela permettra entre autres de comprendre pourquoi certaines attaques sont détectées immédiatement alors que d’autres nécessitent de passer par une phase d’apprentissage.

Dans des billets suivants, on rentrera dans le détail de différents types d’attaques et de leur détection par ATA.

Mais tout d’abord, revenons sur la question fondamentale de savoir pourquoi déployer cette solution.

Contexte

Alors que la cybercriminalité revient de manière tragique sur le devant de la scène, on n’a cessé d’alerter depuis de nombreuses années les entreprises sur les faiblesses de leur protection vis-à-vis de ce qu’on a appelé des attaques ciblées, désignées également sous le terme d’Advanced Persistant Threats.

Ces attaques n’ont fait que s’amplifier et les entreprises victimes n’en découvrent la réalité qu’en moyenne 8 mois après le début de l’attaque, ce qui rend excessivement difficile l’éradication et laisse imaginer le volume de données sensibles qui a pu être exfiltré durant cette période.

La France n’a pas été épargnée par ce type d’attaque ; pour citer Guillaume Poupard, Directeur de l’ANSSI lors des Assises de la Sécurité de fin 2015 :

« Des entreprises françaises ont été victimes d'attaques informatiques ces derniers mois, dont la plupart n'ont pas été rendues publiques ».

« Des cas concrets, on en a eu, malheureusement, on ne les a pas médiatisés, ce n'est pas notre rôle » , a déploré M. Poupard, en ouvrant les 15es Assises de la sécurité et des systèmes d'information, à Monaco. « Des choses dont on ne parle pas, même sous la torture, se sont produites au cours de cette année » , a insisté le patron de l'ANSSI, l'agence chargée depuis 2009 de coordonner la défense française face aux cybercriminels.

Source : Piratage informatique. De plus en plus d'entreprises françaises touchées https://www.ouest-france.fr/economie/piratage-informatique-de-plus-en-plus-dentreprises-francaises-touchees-3728087

Caractéristiques de ces cyber-attaques

Les investigations menées sur ces attaques nous apprennent plusieurs éléments caractéristiques :

- Dans 75% des cas, l’attaque a été perpétrée par vol ou compromission d’informations d’authentification d’utilisateurs légitimes de l’entreprise ; contrairement aux précédents préceptes, c’est l’identité qui est la nouvelle frontière de sécurité et non plus le (pseudo) périmètre de l’entreprise. L’attaquant pénètre dans le réseau interne soit par compromission d’un serveur ou d’une application exposée sur internet ou plus simplement par le biais d’un mail ciblé (spear phishing) avec un contenu infecté ou redirigeant par URL sur un serveur infecté.

- Les outils utilisés par les attaquants sont les outils de l’IT : la plupart des exploits sont disponibles sous forme de scripts Powershell et les accès en remote Powershell sont chiffrés. Il devient donc difficile d’identifier les attaques par le biais des outils.

- Les entreprises mettent en moyenne 8 mois pour s’apercevoir qu’elles ont été victimes d’une attaque ; il ne s’agit plus de se demander si on va être attaqué mais quand ? Là encore, il faut changer de mode de pensée en « assumant la compromission » (« Assume Breach »). La réflexion n'est plus de savoir comment j'empêche l'attaquant de rentrer, de franchir mon (semblant de) périmètre avec mes pare-feu ; il faut se demander quels outils on peut mettre en place pour détecter quand l’attaquant est dans les murs, quelles procédures de manière à bloquer l'attaquant pour éviter un mouvement latéral qui lui permettra de moissonner d'autres identités et d’accéder aux données critiques.

- Enfin, il faut considérer que ce n’est plus uniquement un problème de sécurité qui reste de la responsabilité du RSSI ; les impacts sur l’entreprise que ce soit au niveau financier, détérioration de l’image, perte de compétitivité par pillage des données confidentielles ou de propriété intellectuelle peuvent être considérables et impliquent le DSI et la direction de l’entreprise. On estime qu’en moyenne le coût associé à une éradication de l’infection suite une compromission est de l’ordre de 3,5 millions de dollars (3,2 millions €).

Advanced Threat Analytics : principes

ATA est une solution que l’on déploie sur le réseau interne de l’entreprise et qui intègre deux mécanismes complémentaires :

- la détection des attaques « déterministes » ; par exemple les attaques Pass-The-Hash ou Pass-The-Ticket sur l’authentification Kerberos;

- l’analyse comportementale, qui permet, après une phase d’apprentissage, de détecter des comportements anormaux ;par exemple un déplacement latéral de l’attaquant passant d’une machine compromise à une autre, ce qui correspond à une empreinte caractéristique d’une attaque de type APT.

C’est l’association de ces deux facettes qui permet de faire face non seulement à des menaces connues, mais de détecter des menaces inconnues par détection de signaux faibles signalant des comportements hors norme.

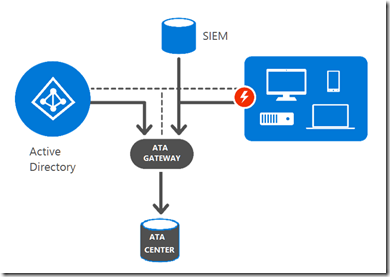

Concernant l’implémentation, ATA s’appuie sur deux composants :

1. La passerelle (ATA Gateway) chargée de collecter et prétraiter les flux réseau et les événements;

2. Le Centre de traitement (ATA Center), le centre nerveux de la solution vers lequel les passerelles vont transférer leurs informations et qui va les ingurgiter, stocker, analyser et corréler pour identifier les comportements suspects et lever les alertes.

Collecte des informations : Passerelle ATA

Le parti pris de la solution ATA est d’analyser les flux vers et depuis les contrôleurs de domaine d’une infrastructure Active Directory. Pourquoi ? : parce qu’Active Directory est la pièce centrale qui contient l’ensemble des identités des utilisateurs, des comptes de machines, contrôle les authentifications et attribue ou valide l’accès aux ressources de l’entreprise. C’est donc l’endroit idéal pour surveiller et analyser !

Pour collecter le trafic des contrôleurs de domaine, la solution ATA utilise des passerelles (ATA Gateway) s’exécutant sous Windows Server 2012 R2 et configurées en port-mirroring : l’avantage est que la configuration est non-intrusive dans le sens où rien ne doit être installé sur les DC et que les passerelles sont invisibles pour les attaquants ; elles n’ont pas à être membre du domaine et une passerelle peut même surveiller plusieurs DC y compris de domaines différents. Bien sûr, il y aura du dimensionnement à prévoir en fonction du nombre de DC à surveiller et de leur sollicitation !

Les passerelles ATA peuvent également collecter les informations en provenance d’un SIEM déjà déployé dans l’entreprise (Syslog forwarding) et également d’autres sources comme les journaux d’événements en utilisant la fonctionnalité Windows Event Forwarding.

Les passerelles ATA ont une certaine intelligence car elles effectuent une inspection approfondie des trames réseau et assurent également la fonction de résolution de noms : par exemple, pour déterminer quel appareil est associé à une adresse IP ; mais également pour travailler sur des GUID plus faciles à manipuler et invariants au renommage. Pour les utilisateurs, le nom est indiqué dans les informations du jeton Kerberos mais il est intéressant de récupérer le GUID attribué au compte utilisateur en interrogeant Active Directory.

D’autres informations sont intéressantes à récupérer : si l’appareil tourne sous Windows et est référencé dans AD ; s’il s’agit d’un autre OS, Android, Mac…Contrairement à ce que l’on pourrait penser, la solution ne couvre pas uniquement les postes, serveurs ou mobiles sous Windows.

Ces informations sont ensuite compressées et envoyées par la passerelle vers le composant ATA Center qui intègre l’intelligence de la solution.

Traitement des informations : ATA Center

L’élément central de la solution est le composant ATA Center qui reçoit les informations en provenance des passerelles et les stocke dans sa base de données. Il les analyse en appliquant ses algorithmes de Machine Learning (d’où le terme Analytics dans ATA) pour détecter des activités suspectes ou des comportements anormaux en corrélant les événements.

De manière plus détaillée, ATA Center travaille sur des profils c’est-à-dire qu’il analyse les comportements des différentes « entités » visibles sur le réseau (par entité, on entend les utilisateurs, ordinateurs, serveurs, mobiles). Ce profil va indiquer, par exemple, quel utilisateur accède depuis quels appareils à quels serveurs.

Ceci va permettre de construire un arbre de décision du périmètre réseau observé. Pour bâtir cet arbre de décision, ATA Center va devoir apprendre à connaître son environnement, cette période d’apprentissage étant estimée à 3 semaines dans un véritable environnement de production. Comme pour tout moteur de Machine Learning, il faut qu’il soit alimenté en données et donc qu’il y ait une véritable activité.

Ceci explique pourquoi il est difficile de reproduire dans un simple environnement de maquette ce type de détection: autant on pourra simuler des attaques à détection immédiate (Pass-The-Hash, etc), autant des scénarios d’attaque plus subtils ne pourront être mis en évidence dans un environnement simpliste.

L’intérêt du Machine Learning est que, contrairement aux solutions de type SIEM, il n’y a PAS à définir de ligne de référence, de seuils ou de règles ; c’est à travers l’apprentissage et la construction de l’arbre de décision que se fera la distinction entre ce qui est normal ou anormal.

Il est intéressant de noter que l’arbre de décision n’est pas statique comme pourrait l’être une ligne de référence : il évolue sur une fenêtre glissante de 3 semaines pour prendre en compte automatiquement les variations. C’est en analysant et comparant les comportements durant les dernières 24 heures avec l’arbre de décision que l’on pourra détecter des comportements suspects comme le partage de mot de passe (le même compte identifiant et mot de passe utilisé depuis des machines différentes), un mouvement latéral caractéristique d’une attaque ciblée, etc., et lever des alertes.

Détection des attaques

L’objectif final est de détecter des attaques : certaines vont utiliser des techniques connues (par exemple Pass-The-Hash ou Pass-The-Ticket) et que l’on classifiera de déterministes, et d’autres que l’on pourra détecter par analyse comportementale en accumulant un certain nombre d’indices d’activités suspectes.

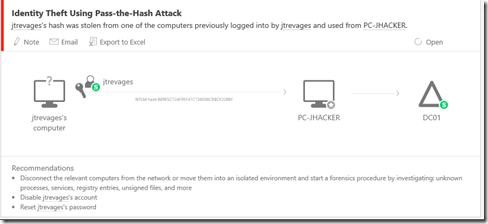

Prenons le cas de la très fameuse attaque Pass-The-Hash dont le principe est le suivant : l’attaquant réussit à compromettre un poste Windows et à s’octroyer des droits d’administrateur local ; il va pouvoir accéder au hash du mot de passe du ou des utilisateurs ouvrant une session sur ce poste. Une fois en possession de ce hash, il va être en mesure de l’utiliser à partir d’autres postes pour s’authentifier sur le réseau en tant que l’utilisateur dont il a usurpé l’identité, et accéder aux ressources avec les autorisations de cet utilisateur.

Pour ce type d’attaque, la détection est immédiate ; la console ATA lève une alerte indiquant le type de l’attaque (Pass-The-Hash), depuis quel poste a été effectuée l’action (PC-JHACKER) et sous quelle identité usurpée (jtrevages).

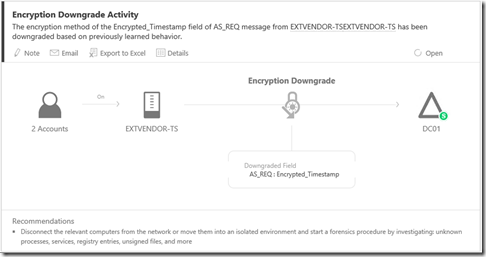

Pour d’autres types d’attaques, par exemple, Over-Pass-The-Hash, la détection nécessite de passer par une période de « profilage » d’environ 5 jours.

Ci-dessous, une première alerte sur une activité suspecte déclenchée par une tentative d’attaque Over-Pass-The-Hash ; le malware doit utiliser un algorithme de chiffrement plus faible (RC4 au lieu d’AES) dans la trame AS-REQUEST Kerberos, ce qui est un comportement anormal par rapport à de précédentes authentifications de l’utilisateur.

L’article Technet Microsoft Advanced Threat Analytics https://technet.microsoft.com/en-us/library/dn707706.aspxliste les différents types d’activités suspectes détectées parmi lesquelles

- Activités suspectes de Reconnaissance and Brute Force :

- Reconnaissance DNS

- Reconnaissance avec énumération de comptes

- Brute force (LDAP, Kerberos)

- Activités suspectes de vol d’identité :

- Pass-The-Ticket

- Pass-The-Hash

- Over-Pass-The-Hash

- Skeleton Key

- MS14-068 exploit (Forged PAC)

- Golden Ticket

- Remote Execution